Colmare il divario di sicurezza tra on-premises e cloud: La rilevazione delle credenziali cloud

Nel mondo della sicurezza informatica, le identità sono fondamentali. Uno dei metodi più comuni per violare gli ambienti cloud è l’accesso alle credenziali. Queste possono essere ottenute attraverso vari metodi, come attacchi di forza bruta, campagne di ingegneria sociale o furti da risorse compromesse.

Michele Ariis

8/16/20244 min read

La sfida della sicurezza delle credenziali

Per proteggere adeguatamente gli ambienti cloud, è essenziale garantire la sicurezza delle credenziali anche negli ambienti non cloud dell’organizzazione. Microsoft ha sviluppato una capacità innovativa per rilevare le credenziali cloud negli ambienti on-premises e sui dispositivi degli utenti.

Con Microsoft Security Exposure Management, i clienti possono identificare i percorsi di attacco che iniziano negli ambienti non cloud e raggiungono risorse cloud critiche utilizzando le credenziali identificate. Questo permette di prioritizzare e mitigare efficacemente questi percorsi di attacco, migliorando la postura di sicurezza aziendale e cloud.

Il rischio delle credenziali nei dispositivi degli utenti

Un esempio comune di rischio è rappresentato dalle credenziali lasciate sui computer personali degli utenti. Gli utenti accedono ai servizi cloud utilizzando portali web o strumenti CLI, che possono lasciare credenziali a lungo termine sui computer, come cookie di autenticazione e token di accesso. Un attore malevolo che ottiene l’accesso al computer dell’utente può facilmente rubare queste credenziali e violare l’ambiente cloud del cliente, ottenendo tutte le autorizzazioni correnti dell’utente compromesso.

Un caso reale

Il team di ricerca sulla sicurezza di Microsoft ha recentemente scoperto una campagna di cryptomining che ha preso di mira una grande organizzazione finanziaria. L’attacco è iniziato con l’esecuzione di malware su un computer endpoint utilizzato da uno degli amministratori dell’organizzazione. L’attaccante ha poi estratto un cookie del browser dal computer compromesso, permettendogli di bypassare l’autenticazione a più fattori (MFA) e ottenere un primo accesso all’ambiente cloud con permessi di amministratore globale.

Introduzione a Microsoft Security Exposure Management (XSPM)

Nel panorama attuale della sicurezza informatica, le superfici di attacco sono in continua espansione. Le organizzazioni devono affrontare una crescente preoccupazione per una miriade di esposizioni, tra cui vulnerabilità software, configurazioni errate dei controlli, accessi eccessivi e minacce in evoluzione che portano all’esposizione di dati sensibili.

Cos’è Microsoft Security Exposure Management?

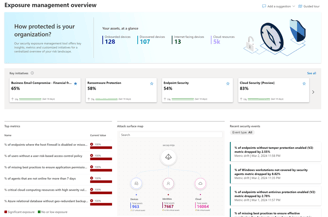

Microsoft Security Exposure Management (XSPM) è una soluzione di sicurezza che fornisce una visione unificata della postura di sicurezza attraverso tutti gli asset e i carichi di lavoro dell’azienda. Questa soluzione arricchisce le informazioni sugli asset con un contesto di sicurezza che aiuta a gestire proattivamente le superfici di attacco, proteggere gli asset critici ed esplorare e mitigare i rischi di esposizione.

Vantaggi di Microsoft Security Exposure Management:

Programma di gestione delle esposizioni efficace: Consente di costruire un programma continuo di gestione delle esposizioni alle minacce (CTEM), migliorando la capacità di identificare e mitigare i rischi in modo proattivo.

Riduzione del rischio: Fornisce una visione chiara di ogni asset e una valutazione in tempo reale delle potenziali esposizioni sia interne che esterne, permettendo di ridurre il rischio complessivo.

Identificazione e classificazione degli asset critici: Aiuta a identificare e classificare gli asset critici, assicurandosi che siano protetti contro una vasta gamma di minacce.

Visualizzazione dei percorsi di intrusione: Permette di scoprire e visualizzare i potenziali percorsi di intrusione degli avversari, identificando e fermando proattivamente l’attività degli attaccanti.

Comunicazione del rischio di esposizione: Fornisce KPI chiari e approfondimenti azionabili per comunicare il rischio di esposizione ai leader aziendali e agli stakeholder.

Integrazione con fonti di dati e strumenti di terze parti: Migliora l’analisi e la remediation delle esposizioni integrandosi con fonti di dati e strumenti di terze parti.

Funzionalità principali

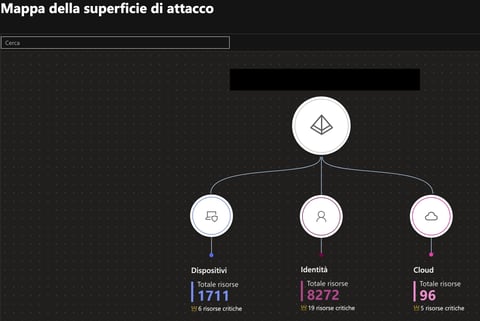

Gestione della superficie di attacco: Fornisce una visione completa dell’intera superficie di attacco, permettendo l’esplorazione degli asset e delle loro relazioni.

Grafico dell’esposizione aziendale: Raccoglie informazioni per fornire una visione completa della postura di sicurezza e dell’esposizione attraverso l’azienda.

Mappa della superficie di attacco: Visualizza l’ambiente e le query del grafico con la mappa della superficie di attacco.

Dettagli tecnici e implementazione

Microsoft Security Exposure Management si integra perfettamente con Microsoft Defender for Endpoint, fornendo una protezione avanzata contro le minacce. L’analisi degli artefatti del browser, ad esempio, permette di rilevare i cookie di autenticazione e altri segreti cloud utilizzati dagli strumenti CLI di Azure, AWS e GCP. Questi segreti sono archiviati localmente e includono token di aggiornamento, certificati e chiavi di accesso. La correlazione di questi segreti con l’utente rilevante permette di migliorare la sicurezza complessiva.

L’analisi viene eseguita periodicamente e supporta il rilevamento dei cookie di autenticazione di Azure Portal e AWS Console. Nella prima versione, sono supportati tutti i browser basati su Chromium. Questa capacità di rilevare le credenziali cloud in ambienti on-premise e dispositivi utente è completamente integrata in Microsoft Security Exposure Management, aggiungendosi alle capacità esistenti di rilevare le credenziali in ambienti cloud e ibridi.

Analizzando i dati nel grafico dell’esposizione, i responsabili della sicurezza sono ora in grado di:

Ottenere visibilità sulla superficie di attacco creata dalle credenziali cloud: dare priorità alla protezione delle aree critiche della rete che dovrebbero essere meglio protette.

Ridurre la superficie di attacco: identificare e mitigare i percorsi di attacco che coinvolgono le credenziali cloud.

Migliorare il rilevamento delle minacce degli attacchi ibridi: conoscere la connessione tra ambienti on-premise e cloud fornisce un contesto importante nel rilevamento delle minacce, migliorando il rilevamento e la risposta agli incidenti di attacco ibridi.

Conclusione

Microsoft Security Exposure Management rappresenta una pietra miliare nella gestione proattiva del rischio, permettendo alle organizzazioni di identificare e mitigare l’esposizione alle minacce su tutta la loro superficie di attacco. Implementando questa soluzione, le aziende possono migliorare significativamente la loro postura di sicurezza e proteggere meglio i loro asset critici.