Distribuzione Rapida di Microsoft Sentinel: Passaggi Essenziali

Microsoft Sentinel è una soluzione SIEM (Security Information and Event Management) e SOAR (Security Orchestration, Automation, and Response) basata su cloud, progettata per il rilevamento e la gestione delle minacce. Una delle sue principali caratteristiche è la rapidità di implementazione, soprattutto quando si utilizza l'automazione. Questa guida illustra un metodo per distribuire Microsoft Sentinel rapidamente, configurando tutti i componenti chiave in pochi minuti attraverso un template ARM.

Michele Ariis

3/28/20258 min read

Perché Implementare Microsoft Sentinel Rapidamente?

Esistono diversi scenari in cui potresti aver bisogno di implementare un SIEM come Sentinel in tempi ridotti:

Incident Response Urgente: Se sospetti un attacco imminente o hai rilevato attività sospette nella tua rete, una distribuzione rapida può aiutarti a raccogliere e analizzare i log per una risposta tempestiva.

Conformità e Audit: Molti regolamenti richiedono la registrazione e il monitoraggio continuo degli eventi di sicurezza. Sentinel permette di essere immediatamente operativi.

Progetti Pilota e Test di Sicurezza: Se vuoi valutare le capacità di Sentinel prima di un'implementazione completa, una distribuzione rapida ti permette di testarlo in poco tempo.

Cosa Verrà Configurato

Questa guida ti aiuterà a configurare rapidamente:

Gruppo di Risorse Azure

Workspace di Log Analytics

Attivazione di Microsoft Sentinel

Installazione delle Soluzioni dal Content Hub

Configurazione delle Regole Analitiche e dei Connettori

Questi passaggi saranno eseguiti utilizzando un template ARM, riducendo il tempo necessario alla configurazione manuale.

Prerequisiti e Note:

Sottoscrizione Azure: È necessario disporre di un abbonamento attivo ad Azure per completare l'implementazione.

Account Azure con permessi adeguati: L'utente deve avere i seguenti permessi per attivare i connettori richiesti:

Contributor o Owner sul gruppo di risorse contenente il workspace.

Log Analytics Contributor per gestire il workspace di Log Analytics.

Security Administrator per abilitare connettori di sicurezza come Defender.

Global Administrator (o almeno Application Administrator) per connettori che richiedono l'integrazione con Microsoft Entra ID (ex Azure AD).

Storage Account Contributor se sono coinvolti connettori che necessitano di accesso agli account di archiviazione.

Licenze richieste per alcuni connettori: Alcuni connettori di dati necessitano di licenze specifiche per poter essere abilitati. Ecco alcuni esempi:

Microsoft Defender for IoT: richiede una licenza Defender per IoT attiva.

Microsoft Defender for Endpoint: necessita di una licenza Defender for Endpoint Plan 1 o Plan 2.

Microsoft Defender for Office 365: richiede Defender for Office 365 Plan 1 o Plan 2.

Microsoft 365 Defender: accessibile solo con licenze Microsoft 365 E5 Security o equivalenti.

Azure Firewall: richiede una configurazione specifica e una sottoscrizione a Firewall Standard o Premium.

Microsoft Sentinel SOAR Playbooks: per l'uso avanzato di automazioni con Logic Apps, potrebbe essere necessaria una sottoscrizione ad Azure Logic Apps con piano tariffario adeguato.

Elenco dei connettori supportati: Per visualizzare l'elenco completo dei connettori compatibili, visita la pagina ufficiale dei connettori dati di Microsoft Sentinel.

Componenti:

Gruppo di Risorse Azure

Un Gruppo di Risorse Azure è un ambiente logico all'interno del quale vengono organizzate e gestite le risorse di un progetto. Consente di raggruppare componenti come macchine virtuali, database e servizi di monitoraggio per facilitarne la gestione e la sicurezza.

Tanto il Workspace di Log Analytics quanto l'istanza di Microsoft Sentinel devono essere creati all’interno di un gruppo di risorse per consentire un'integrazione efficace.

Workspace di Log Analytics

Il Workspace di Log Analytics è un repository centralizzato per la raccolta e l'analisi dei log generati da una vasta gamma di fonti, incluse risorse cloud e on-premise. Fornisce strumenti avanzati per l'interrogazione e la visualizzazione dei dati raccolti, permettendo di identificare anomalie, ottimizzare le prestazioni e migliorare la sicurezza dell'infrastruttura IT.

Microsoft Sentinel

Microsoft Sentinel è una soluzione cloud-native di gestione delle informazioni e degli eventi di sicurezza (SIEM) che si integra con un Workspace di Log Analytics. Offre funzionalità avanzate di rilevamento, analisi e risposta alle minacce informatiche, sfruttando l'intelligenza artificiale e l'automazione per ottimizzare le operazioni di sicurezza.

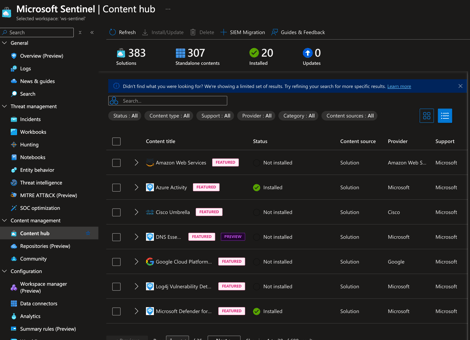

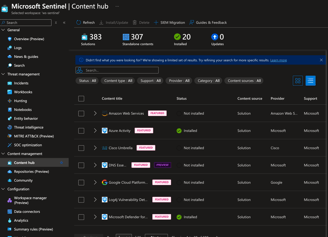

Soluzioni Sentinel dal Content Hub

Le Soluzioni Sentinel sono pacchetti preconfigurati disponibili nel Content Hub di Microsoft Sentinel. Contengono componenti di sicurezza pronti all'uso, come connettori di dati, dashboard interattive, regole analitiche, query di hunting e playbook automatizzati.

Funzionalità Principali

Connettori di Dati: Permettono l'integrazione di log da varie fonti in Microsoft Sentinel.

Workbooks: Dashboard interattive per il monitoraggio e l'analisi dei dati.

Regole Analitiche: Identificano attività sospette e generano avvisi.

Query di Hunting: Consentono ai team di sicurezza di individuare proattivamente potenziali minacce.

Playbook: Automazione delle risposte agli incidenti tramite Azure Logic Apps.

Regole Analitiche di Microsoft Sentinel

Le Regole Analitiche in Microsoft Sentinel sono configurazioni basate su query KQL (Kusto Query Language) che rilevano modelli sospetti nei dati registrati. Queste regole possono essere predefinite o personalizzate per soddisfare esigenze di sicurezza specifiche. Quando una condizione viene soddisfatta, viene generato un avviso con i dettagli degli elementi coinvolti.

Connettori dal Content Hub

I Connettori disponibili nel Content Hub di Microsoft Sentinel consentono di importare dati da numerose fonti per potenziare le capacità di rilevamento e risposta. Sono disponibili numerosi connettori preconfigurati specifici per diversi vendor e ambienti, che possono essere facilmente distribuiti e gestiti attraverso il Content Hub.

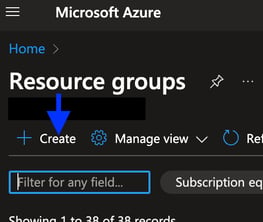

Creazione gruppo di risorse

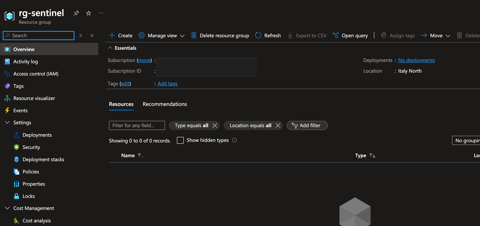

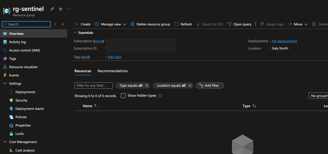

Da nostro ambiente Azure https://portal.azure.com/ andiamo su Gruppi di Risorse e clicchiamo su Create

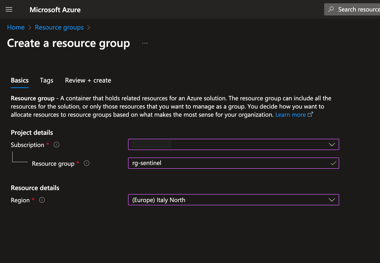

Diamo ora un nome al gruppo in base alle vostre politiche - nel mio caso lo chiamerò semplicemente rg-sentinel senza impostare nessun tag

Una volta finito il deploy verifichiamo nel gruppo di risorse visualizziamo la risorsa

Deploy tramite template ARM

Possiamo ora procedere al deploy tramite il template ARM

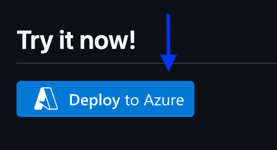

Andiamo al repository GitHub di Microsoft Sentinel dal seguente link: Azure Sentinel All-In-One

Scorri la pagina fino alla sezione Try it now!

Fai clic sul pulsante blu Deploy to Azure per avviare la configurazione automatizzata.

Partirà ora la procedura guidata

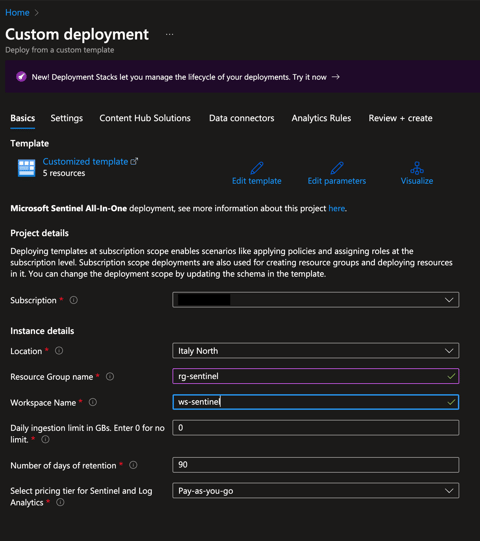

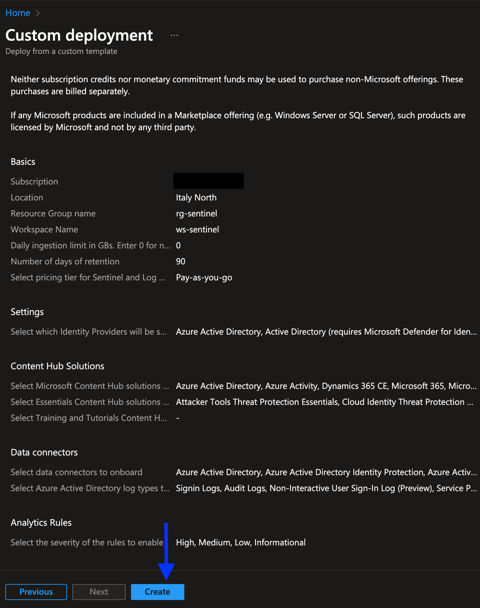

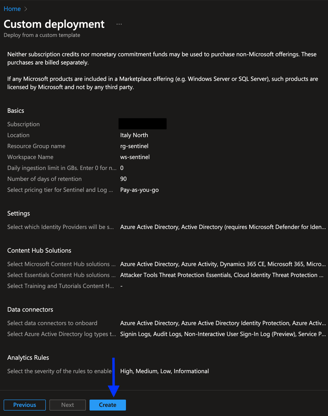

Nella schermata Basic andiamo a personalizzare e selezionare i campi basandoci su dove abbiamo creato il gruppo di risorse.

Seleziona il tuo abbonamento Azure.

Scegli la posizione geografica in cui verranno create le risorse.

Inserisci il nome del nuovo Gruppo di Risorse in cui verranno allocate tutte le componenti di Sentinel.

Specifica il nome della nuova Area di Lavoro per Log Analytics.

Definisci il limite di acquisizione giornaliero per il workspace.

Configura il livello di conservazione dei log per determinare per quanto tempo verranno mantenuti i dati.

Imposta il livello di impegno per l'uso e la gestione dei dati.

Nel mio caso ho inserito:

-come gruppo di risorse quella creato in precedenza rg-sentinel

-come nome workspace ho scelto ws-sentinel

Per impostazione predefinita, i log nel Workspace di Log Analytics vengono conservati per 30 giorni. Tuttavia, attivando Microsoft Sentinel, la conservazione può essere estesa gratuitamente fino a 90 giorni.

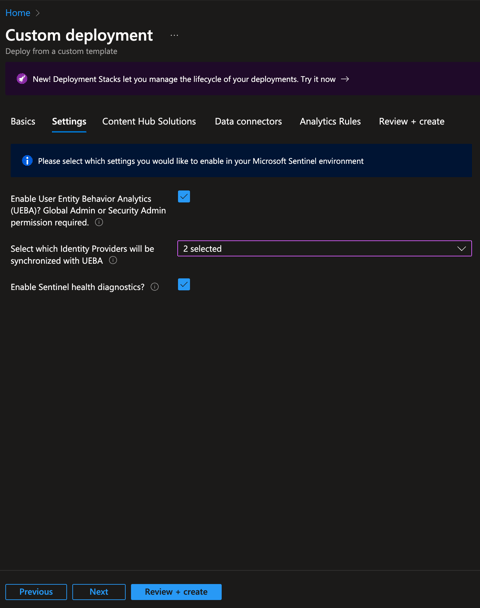

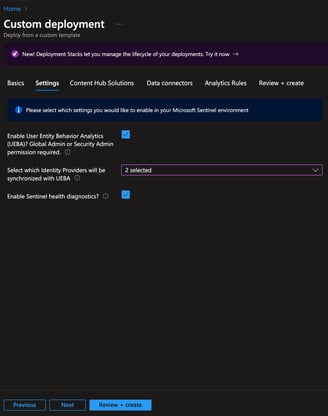

Clicchiamo ora su Next e andiamo alla sezione Settings

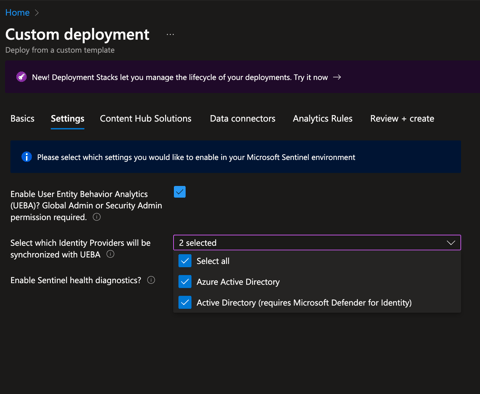

Attivare UEBA (User and Entity Behavior Analytics)

Analizza il comportamento di utenti ed entità, creando una baseline di attività per identificare anomalie.

Abilitare questa opzione per migliorare il rilevamento di attività sospette.

Selezionare le fonti dati per l'analisi comportamentale

Dal menu a discesa, scegliere una o entrambe le seguenti opzioni:

Entra ID per monitorare gli account cloud.

Active Directory locale (richiede MDI) per tracciare le attività degli account on-premise.

Abilitare la diagnostica dello stato di integrità

Attiva questa funzione per monitorare il funzionamento del connettore e ricevere notifiche su eventuali problemi.

Utile per facilitare la risoluzione di errori legati alla connessione e alla raccolta dei dati.

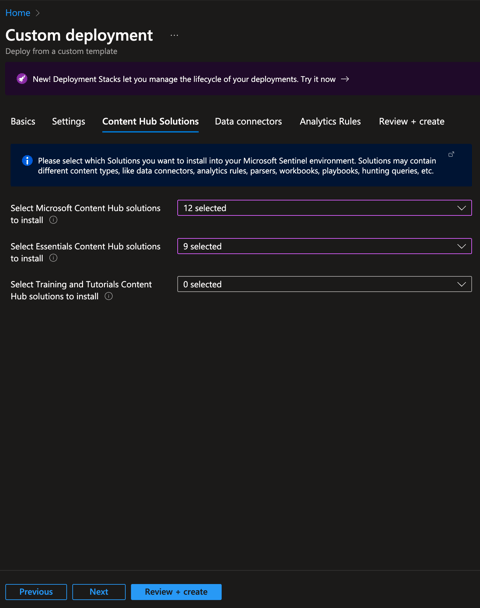

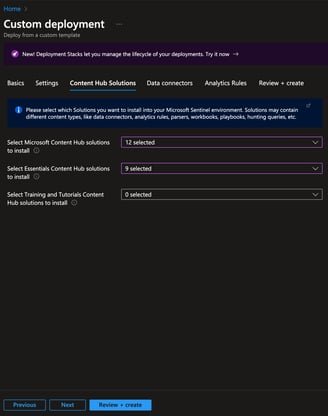

Clicchiamo se Next e andiamo nella sezione Content Hub Solutions

Selezionare le soluzioni da installare

Scegli le soluzioni desiderate dal Microsoft e Essentials Content Hub in base alle tue esigenze.

In questo esempio, sono state selezionate tutte le soluzioni disponibili, ad eccezione di "Training and Tutorials".

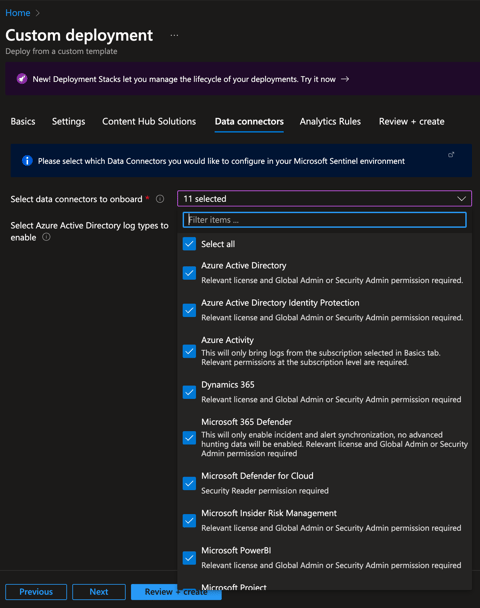

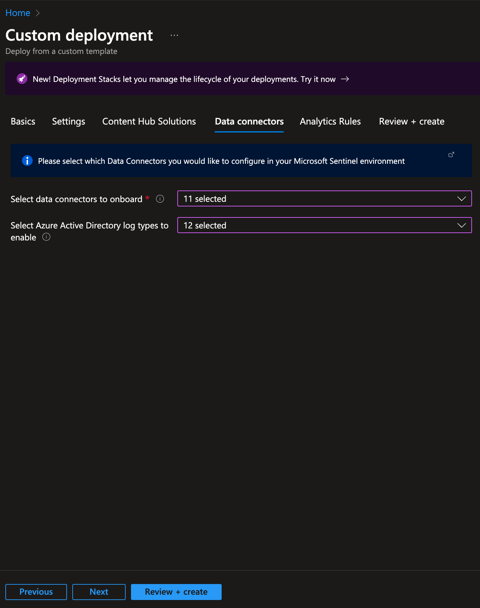

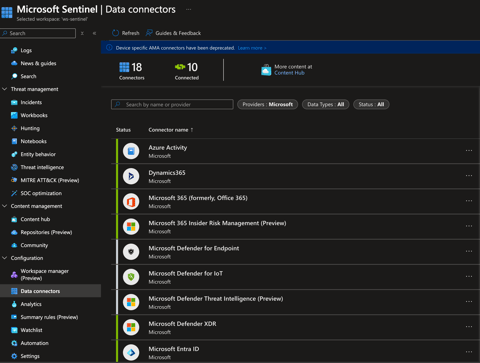

Clicchiamo su Next e andiamo nella sezione Data Connectors

Selezionare i Data Connector da integrare

Scegli i connettori più adatti alle tue esigenze.

In questo esempio, sono stati selezionati tutti i connettori disponibili per l'onboarding.

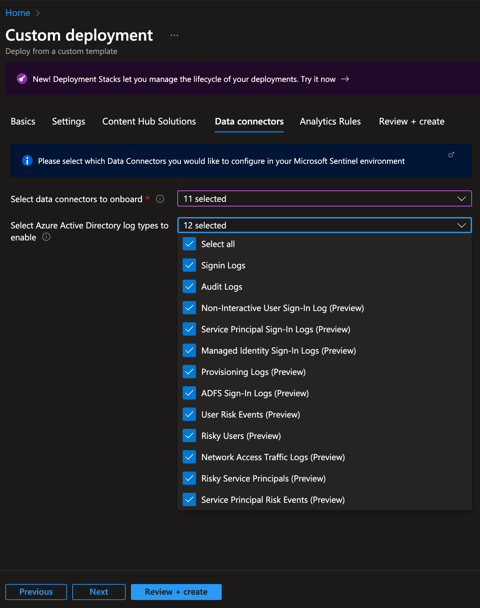

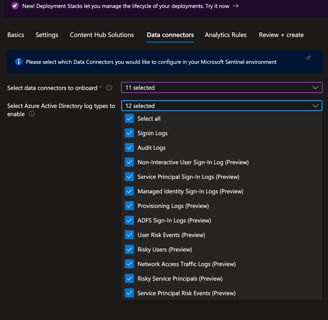

Selezionare i tipi di log di Azure Active Directory da abilitare

Configura i log in base alle necessità di monitoraggio.

In questo caso, tutti i tipi di log di Azure Active Directory sono stati abilitati.

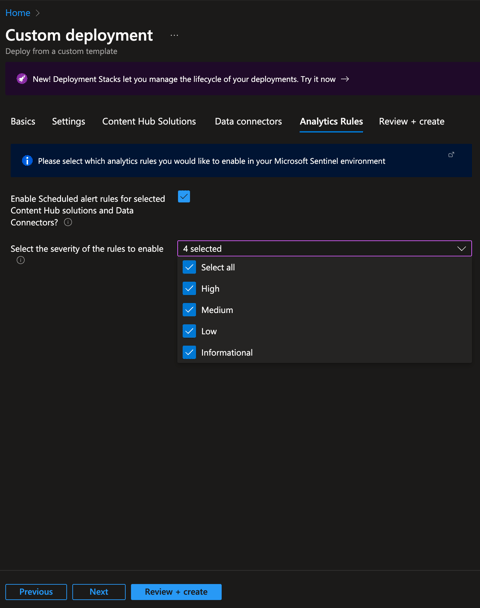

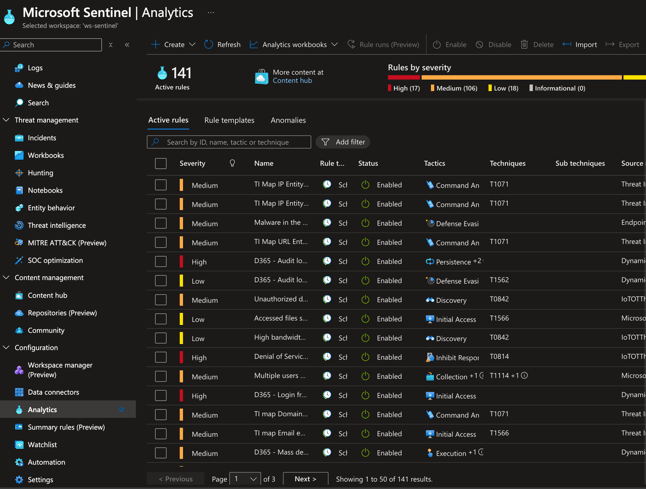

Clicchiamo su Next e andiamo nell'ultima sezione Analytics Rules

Abilitare gli avvisi pianificati

Seleziona la casella per attivare la generazione automatica degli avvisi in base alle regole configurate.

Impostare i livelli di gravità

Scegli i livelli di gravità per i quali desideri ricevere notifiche.

In questo esempio, sono stati selezionati tutti i livelli di gravità.

Clicchiamo ora su Review + create per avere il riepilogo delle impostazioni configurate e clicchiamo su Create per far partire la creazione di tutti gli oggetti necessari.

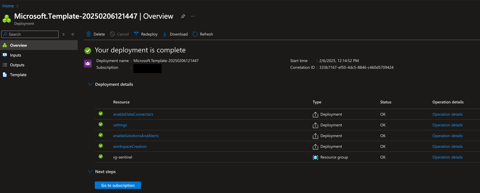

Il tempo di creazione delle risorse dipenderà dal numero di elementi selezionati nelle sezioni Content Hub Solution e Data Connector. Maggiore è il numero di opzioni scelte, più lunga sarà la fase di distribuzione. Tuttavia, è sempre possibile aggiungere o rimuovere soluzioni e connettori in un secondo momento, direttamente dalla risorsa Sentinel una volta operativa, in base alle esigenze.

Una volta che il processo sarà terminato

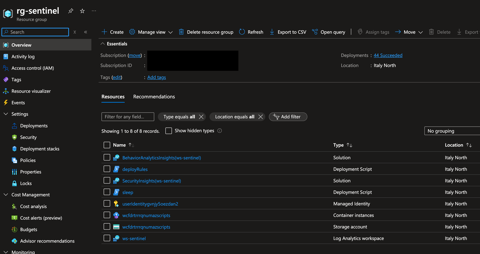

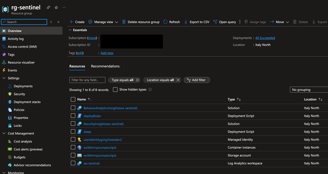

Nel gruppo di risorse rg-sentinel vedremo gli oggetti che sono stati creati

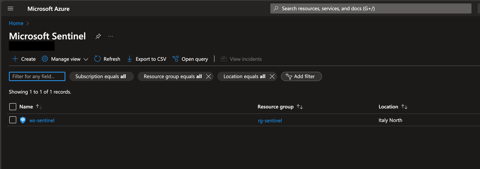

Mentre, sempre dal pannello di Azure, nel servizio Sentinel vedremo la risorsa Workspace che abbiamo creato con nome ws-sentinel

Ora è possibile aprire Microsoft Sentinel direttamente da questa schermata oppure collegare il workspace dal pannello di Microsoft Defender XDR (opzione consigliata). Questa scelta consente una gestione centralizzata della sicurezza da un unico punto, accessibile tramite Microsoft Defender XDR.

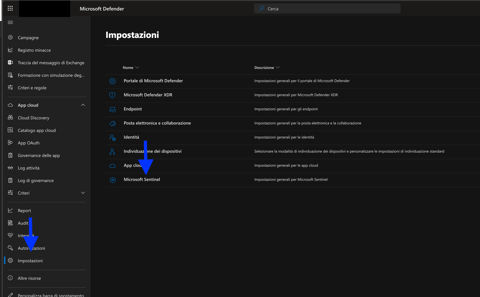

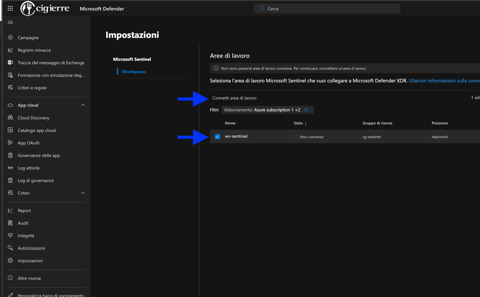

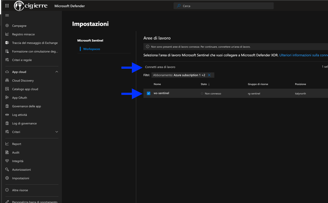

Per fare questo vi basterà andare sul portale https://security.microsoft.com/ nella sezione Impostazioni e selezionare Microsoft Sentinel

Ora vedremo il Workspace ws-sentinel creato in precedenza

Selezioniamolo e clicchiamo su Connetti area di lavoro

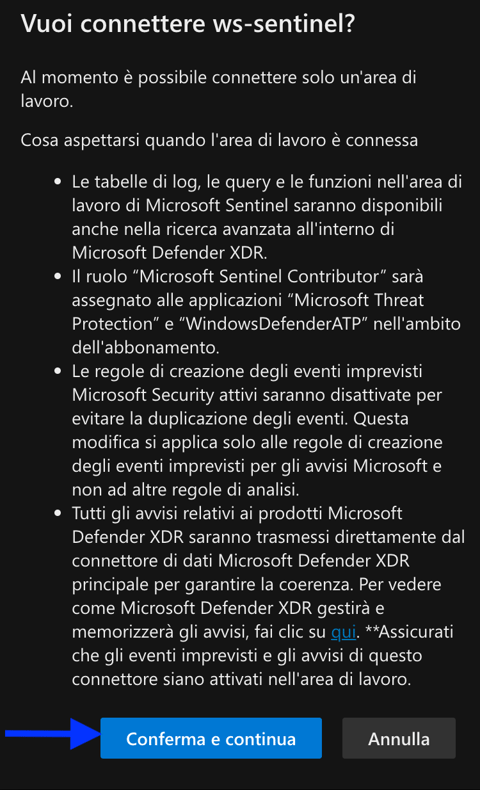

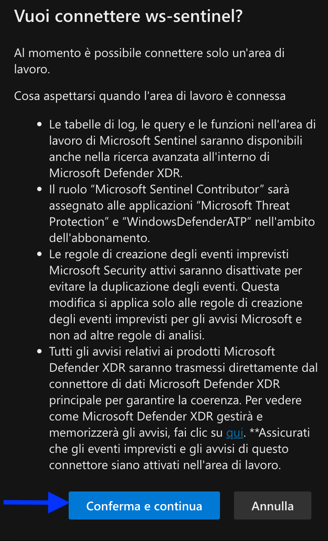

Prendiamo visione del messaggio e clicchiamo su Conferma e continua

Ora Microsoft Sentinel sarà integrato nel portale di Microsoft Defender XDR, permettendoci di esplorare le varie opzioni e sperimentare tutte le sue funzionalità.

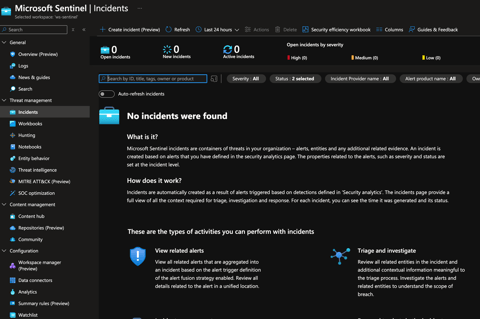

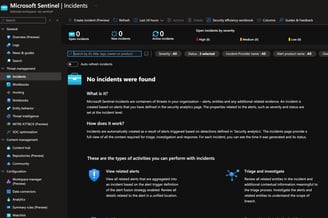

Incidents: Visualizzazione e gestione degli incidenti di sicurezza rilevati dal sistema.

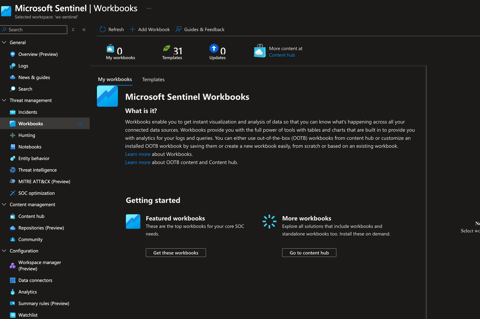

Workbooks: Dashboard interattive per l'analisi dei dati e il monitoraggio degli eventi.

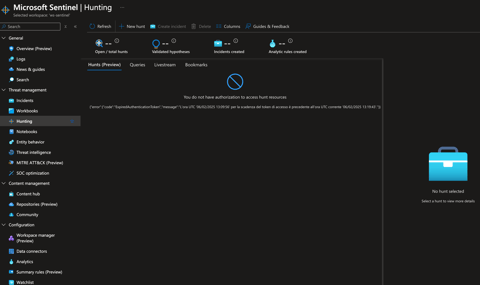

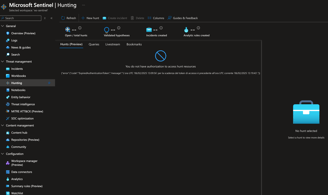

Hunting: Strumenti per la ricerca proattiva di minacce basate su query avanzate.

Content Hub: Raccolta di soluzioni preconfigurate per espandere le funzionalità di Sentinel.

Data Connectors: Integrazione di fonti di dati esterne per l’analisi e il monitoraggio.

Analytics: Creazione e gestione di regole analitiche per rilevare minacce e anomalie.

Conclusione

Microsoft Sentinel offre una soluzione potente e scalabile per la gestione della sicurezza, permettendo di rilevare, analizzare e rispondere rapidamente alle minacce. Grazie all’integrazione con Microsoft Defender XDR, all’uso dei Data Connector e delle Regole Analitiche, è possibile centralizzare il monitoraggio degli eventi e automatizzare le risposte agli incidenti.

Seguendo questa guida, hai ora un sistema Sentinel configurato e pronto per essere personalizzato in base alle tue esigenze. Potrai aggiungere nuovi connettori, regole e dashboard per ottimizzare il monitoraggio e migliorare la protezione della tua infrastruttura. Esplora le funzionalità disponibili e perfeziona la tua strategia di sicurezza per una difesa sempre più efficace.