Gestione di Windows LAPS tramite Microsoft Intune

Windows LAPS (Local Administrator Password Solution) è una funzionalità di Windows che gestisce e esegue automaticamente il backup delle password degli account amministratori locali sui dispositivi aggiunti a Microsoft Entra o a Windows Server Active Directory. Questa soluzione è progettata per migliorare la sicurezza delle password degli amministratori locali, riducendo il rischio di attacchi informatici.

Michele Ariis

11/1/20246 min read

Piattaforme Supportate

Windows LAPS è disponibile su diverse piattaforme, a condizione che siano installati gli aggiornamenti specificati o successivi.

Windows 11 22H2 - Aggiornamento dell'11 aprile 2023

Windows 11 21H2 - Aggiornamento dell'11 aprile 2023

Windows 10 - Aggiornamento dell'11 aprile 2023

Windows Server 2022 - Aggiornamento dell'11 aprile 2023

Windows Server 2019 - Aggiornamento dell'11 aprile 2023

Vantaggi di Windows LAPS

Protezione dagli Attacchi: Windows LAPS aiuta a proteggere contro attacchi pass-the-hash e di attraversamento laterale.

Sicurezza per il Supporto Tecnico: Migliora la sicurezza negli scenari di supporto tecnico remoto.

Accesso e Ripristino: Consente di accedere e ripristinare dispositivi inaccessibili.

Modello di Sicurezza Granulare: Offre un modello di sicurezza con elenchi di controllo di accesso e crittografia opzionale delle password.

Supporto per il Controllo degli Accessi: Integra il modello di controllo degli accessi in base al ruolo di Microsoft Entra per proteggere le password archiviate.

Licenze necessarie

Windows LAPS è disponibile per tutti i clienti con licenze Microsoft Entra ID Free o superiori. Altre funzionalità correlate come unità amministrative, ruoli personalizzati, accesso condizionale hanno altri requisiti di licenza.

Per la gestione tramite Intune è necessaria una licenza Microsoft Intune Piano 1 o superiore.

Ruoli necessari

Global Administrator

Intune Administrator

Cloud Device Administrator

Creazione utente amministratore personalizzato

Creazione tramite la configurazione delle policy custom OMA-URI

Siccome non vogliamo usare l'account di amministratore locale predefinito sul device, andiamo a crearne uno personalizzato per poi distribuirlo tramite Intune

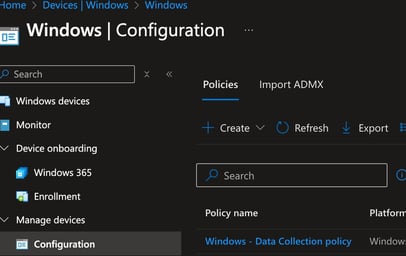

Accedi al Centro di amministrazione di Microsoft Intune.

Vai a Devices > Windows > Configuration

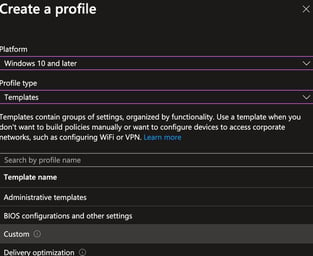

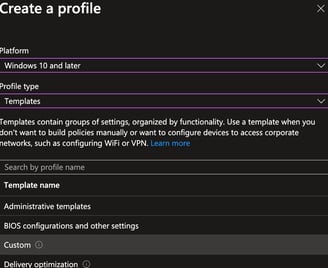

Per aggiungere un nuovo profilo personalizzato, seleziona Create - New Policy

Piattaforma : Windows 10 e versioni successive

Tipo di profilo : Templates

Nome modello : Custom

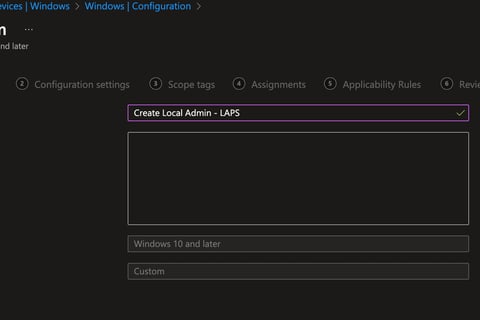

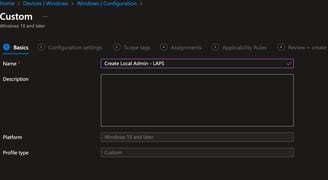

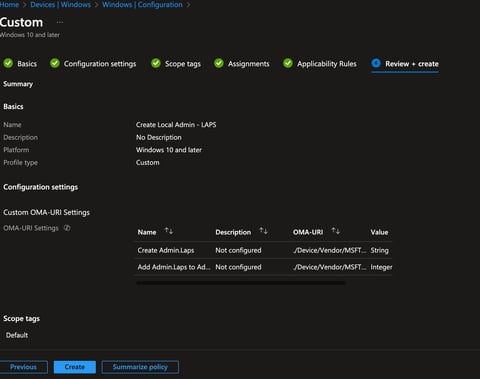

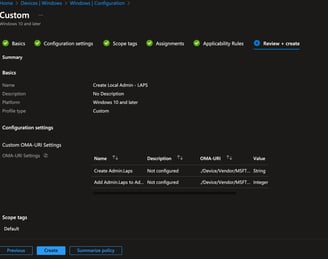

Diamo un nome alla policy Create Local Admin - LAPS e proseguiamo

Andiamo adesso a inserire le configurazioni necessarie per la creazione dell'account

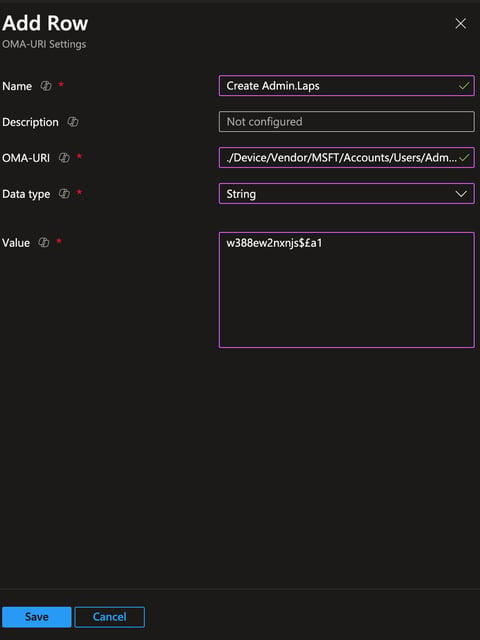

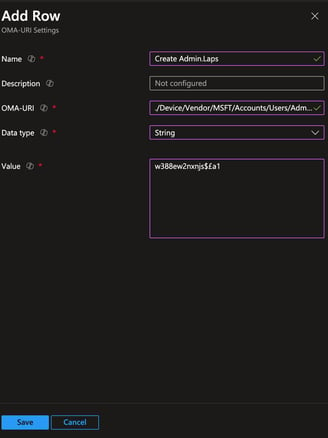

Clicchiamo su Add e inseriamo i seguenti parametri

Name: Create Admin.Laps

Description: Opzionale

OMA-URI: ./Device/Vendor/MSFT/Accounts/Users/Admin.Laps/Password (per usare un altro nome vi basterà cambiare Admin.Laps)

Data Type: String

Value: inserire una password provvisoria per la creazione dell'account

Salviamo cliccando su Save

Ora che l'utente è creato bisogna fare in modo che venga aggiunto nel gruppo degli amministratori locali del device.

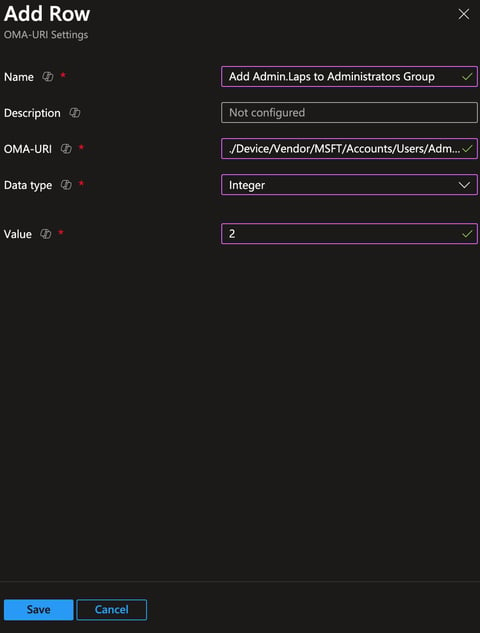

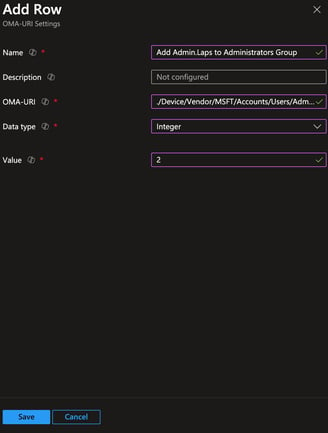

Clicchiamo nuovamente su Add e inseriamo i seguenti parametri:

Name: Add Admin.Laps to Administrators Group

Description: Opzionale

OMA-URI: ./Device/Vendor/MSFT/Accounts/Users/Admin.Laps/LocalUserGroup (se avete usato un altro nome vi basterà inserirlo al posto di Admin.Laps)

Data Type: Integer

Value: 2

Salviamo cliccando su Save

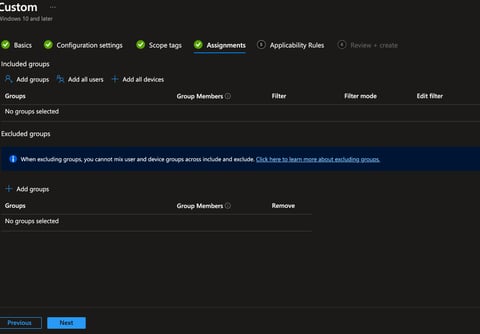

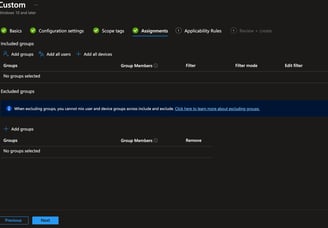

Verificate che le 2 impostazioni siano correttamente configurate e andate avanti fino alla sezione Assignments dove andrete a specificare a chi assegnare la policy appena configurata; il consiglio è quello di farlo su un gruppo di device pilota per verificare il corretto funzionamento

Una volta assegnata andiamo avanti fino alla sezione Review + create per creare e attivare la policy tramite il pulsante Create

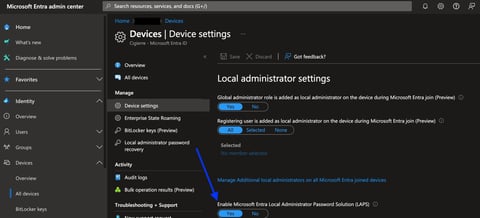

Attivazione di Windows LAPS sul Tenant

Aprite il portale di Microsoft Entra admin center > Devices > All Devices > Device settings e attivate Microsoft Entra Local Administrator Password Solution

Configurazione di LAPS

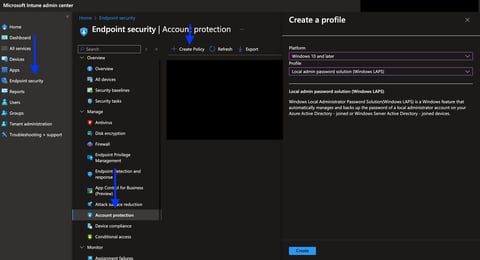

Andiamo su Microsoft Intune > Endpoint security > Account protection > Create Policy > Windows 10 e versioni successive > Local Admin Password Solution (Windows LAPS) e clicchiamo su Create

Diamo un nome alla policy Laps Client e andiamo avanti.

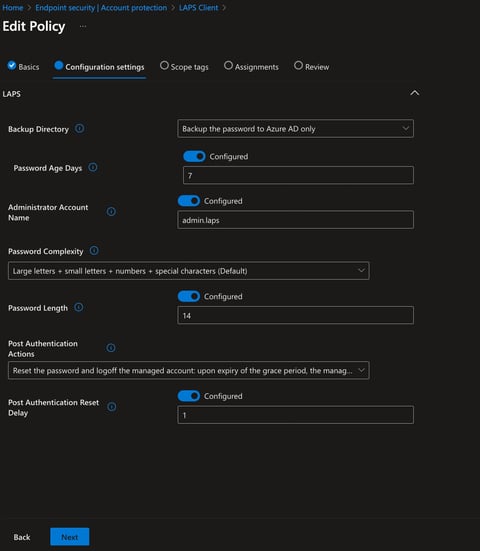

Ora possiamo configurare i seguenti parametri

Backup directory: Consente di eseguire il backup della password dell'amministratore locale su Entra ID o Active Directory

Password age: Giorni di validità della password

Administrator Account Name: Se configurato, la password dell'account specificato verrà gestita tramite il criterio. Se non viene specificato, l'account amministratore locale predefinito sarà individuato dal SID noto (anche se è stato rinominato)

Password Complexity: configurare la complessità della password dell'account amministratore locale gestito

Password Length: Configurare la lunghezza della password. Per impostazione predefinita, il valore è 14, il valore minimo è 8 e il valore massimo è 64

Post Authentication Actions: Questa impostazione specifica cosa deve fare LAPS con l'account dopo un'autenticazione riuscita. Per impostazione predefinita, l'account gestito viene disconnesso e la password reimpostata

Post Authentication Reset Delay: Il tempo di attesa prima di eseguire l'azione di post-autenticazione specificata in precedenza. L'impostazione predefinita è 24 ore

Qui sotto i parametri della mia configurazione per la policy che ho chiamato LAPS Client e gestirà l'account che abbiamo creato in precedenza admin.laps

Nel mio caso ho configurato in modo che le password vengano gestite solo su Azure Ad (Entra ID) e che una volta eseguito un login con l'account admin.laps sul device, dopo 1 ora, verrà eseguito un log-off forzato e la rotazione della password. Questa configurazione potrebbe essere utile per delegare un accesso come amministratore della macchina solo per un certo periodo di tempo forzando poi la disconnessione con relativo cambio della password.

Una volta che avrete scelto la vostra configurazione, andate avanti e assegnate la policy al gruppo pilota così da testare il corretto funzionamento.

Visualizzazione della password di amministratore locale per un dispositivo specifico

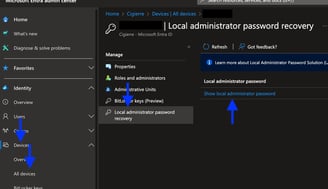

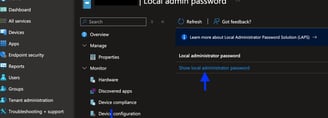

Dal portale di Microsoft Entra admin center nel riquadro di sinistra Identity > Devices > all devices selezioniamo il device e clicchiamo su Local administrator password recovery

Dal portale di Intune andate su Devices > Windows e selezionate il dispositivo.

Nel riquadro di sinistra cliccate su Local admin password

Se gli amministratori non dispongono delle autorizzazioni corrette, non potranno visualizzare le informazioni. Queste informazioni sono controllate dalle autorizzazioni deviceLocalCredentials.Read.All, specifiche di Global Admin, Cloud Device Admin e Intune Admin, che consentono solo di recuperare la password di Windows LAPS.

Rotate local admin passwords

Se vogliamo mandare un comando al device in modo che faccia una rotazione della password basterà andare sul portale di Intune > Devices > Windows e selezionate il dispositivo.

Cliccate sui 3 puntini in alto e selezionate Rotate local admin password

Conclusione

Windows LAPS offre una soluzione robusta per la gestione delle password degli amministratori locali, migliorando la sicurezza e la gestione centralizzata delle password. Implementando Windows LAPS con Microsoft Entra ID, le organizzazioni possono ridurre significativamente i rischi associati alle password statiche e migliorare la sicurezza complessiva dei loro sistemi.

Clicchiamo su Yes

Se andrete a verificare dopo un pò di minuti la distribuzione della policy, vedrete che sui device interessati presenterà il seguente errore

nonostante questo la policy verrà applicata sui device in modo corretto e l'account verrà creato

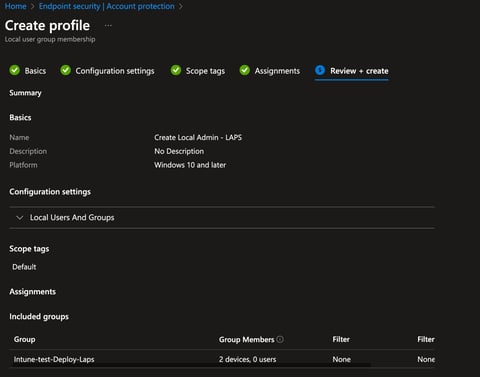

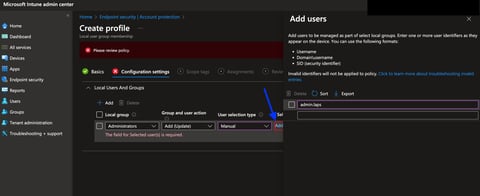

CONSIGLIATO - Creazione tramite la configurazione delle policy Endpoint security > Account protection

Quando si crea l'account dell'amministratore locale in questo modo, l'account locale è direttamente membro degli amministratori locali e non ci si deve preoccupare di un account senza password o di una password sconosciuta perché generata casualmente.

Andiamo su Microsoft Intune > Endpoint security > Account protection > Create Policy > Windows 10 e versioni successive > Local user group membership e clicchiamo su Create

Diamo un nome alla policy Create Local Admin - LAPS e configuriamo i parametri necessari

Local Group: Administrators

Group and user action: Add (update)

User selection type: Manual

Selected users/groups: Add user(s) e inseriamo manualmente il nome dall'account admin.laps

Salviamo i parametri appena configurati e andiamo avanti ad assegnare la nostra policy a tutti i device o a quelli del gruppo pilota.