Privileged Identity Management (PIM)

Il Privileged Identity Management (PIM) è un servizio offerto da Microsoft Entra ID che consente di gestire, controllare e monitorare l’accesso a risorse critiche all’interno di un’organizzazione. Queste risorse includono Microsoft Entra ID, Azure e altri servizi online di Microsoft come Microsoft 365 e Microsoft Intune.

Michele Ariis

10/1/20249 min read

Perché Utilizzare il PIM?

Le organizzazioni cercano di ridurre al minimo il numero di persone con accesso a informazioni o risorse sensibili per diminuire il rischio di accessi non autorizzati o di errori che potrebbero compromettere la sicurezza. Tuttavia, gli utenti devono comunque eseguire operazioni privilegiate in Microsoft Entra ID, Azure e altre applicazioni SaaS. Il PIM permette di concedere accessi privilegiati “just-in-time” (JIT) e di monitorare le attività degli utenti con tali accessi.

Funzionalità Principali del PIM

Il PIM offre diverse funzionalità per mitigare i rischi associati agli accessi privilegiati:

Accesso Just-in-Time: Consente di fornire accessi privilegiati temporanei alle risorse di Microsoft Entra ID e Azure.

Accesso a Tempo Determinato: Permette di assegnare accessi con date di inizio e fine specifiche.

Approvazione per l’Attivazione dei Ruoli: Richiede un’approvazione per attivare i ruoli privilegiati.

Autenticazione a Più Fattori: Impone l’uso dell’autenticazione a più fattori per attivare qualsiasi ruolo.

Giustificazione delle Attivazioni: Richiede agli utenti di fornire una giustificazione per l’attivazione dei ruoli.

Notifiche di Attivazione: Invia notifiche quando i ruoli privilegiati vengono attivati.

Verifiche di Accesso: Consente di condurre verifiche periodiche per assicurarsi che gli utenti abbiano ancora bisogno dei ruoli assegnati.

Cronologia di Controllo: Permette di scaricare la cronologia delle attività per audit interni o esterni.

Protezione dei Ruoli Critici: Impedisce la rimozione delle ultime assegnazioni di ruolo di Amministratore Globale e Amministratore dei Ruoli Privilegiati.

Uso del PIM per i Gruppi

Il PIM non si limita solo alla gestione degli utenti individuali, ma offre anche funzionalità avanzate per la gestione dei gruppi. Ecco alcuni usi pratici del PIM per i gruppi:

Gestione Dinamica dei Gruppi: Il PIM consente di gestire l’accesso ai gruppi in modo dinamico, assegnando ruoli privilegiati ai membri del gruppo solo quando necessario.

Accesso Temporaneo ai Gruppi: Gli amministratori possono configurare accessi temporanei ai gruppi, garantendo che i membri abbiano accesso solo per il tempo necessario a completare le loro attività.

Approvazione per l’Accesso ai Gruppi: Prima che un membro possa accedere a un gruppo privilegiato, può essere richiesta un’approvazione, aumentando così la sicurezza.

Monitoraggio e Notifiche: Il PIM invia notifiche quando i membri attivano ruoli all’interno dei gruppi, permettendo un monitoraggio continuo delle attività.

Verifiche Periodiche: Gli amministratori possono eseguire verifiche periodiche per assicurarsi che i membri dei gruppi abbiano ancora bisogno dei loro accessi privilegiati

Come configurare il PIM su un gruppo di sicurezza

Licenze necessarie per PIM per gruppi:

Entra ID Premium P2 o Microsoft Entra ID Governance.

Gruppi compatibili:

Qualsiasi gruppo di sicurezza o Microsoft 365

Azioni necessarie:

1 - Creare il gruppo su Entra ID

2 - Onboard del gruppo

3 - Modificare le impostazioni del PIM

Creare il gruppo su Entra ID

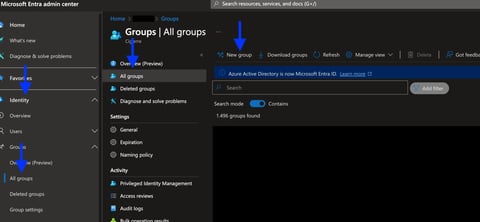

Dal portale di Microsoft Entra admin center andiamo su Identity > All groups > New group

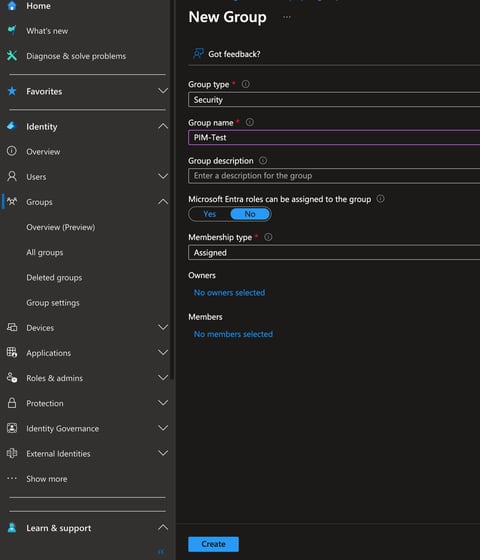

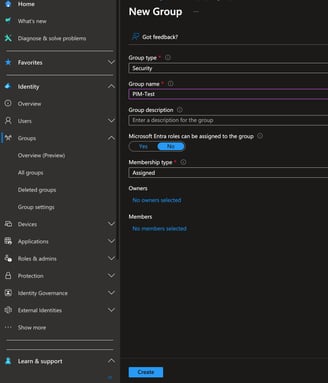

Impostiamo i seguenti parametri:

Group Type: Security

Group name: indicare un nome per il gruppo - PIM-Test

Membership type: Assigned

e clicchiamo su Create

Onboard del gruppo

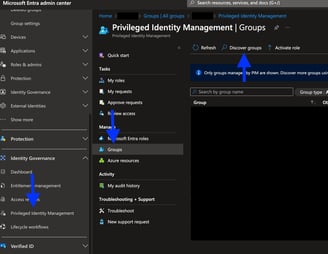

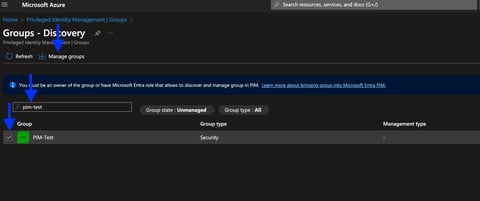

Sempre dal portale di Microsoft Entra admin center andiamo su Identity > Identity Governance > Groups > Discover groups

Cerchiamo il gruppo creato in precedenza - PIM-Test e selezioniamolo

Clicchiamo su Manage groups

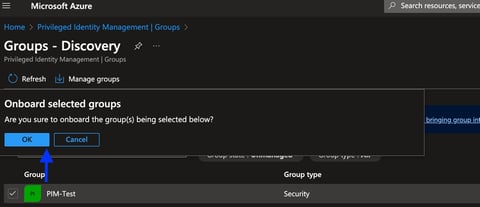

Confermiamo cliccando su OK

Il gruppo ora può essere gestito tramite il PIM

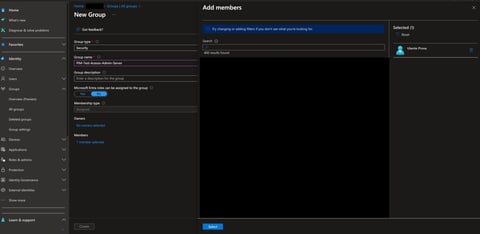

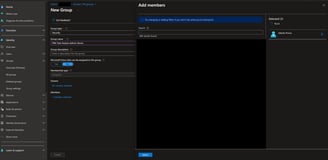

Prima di proseguire andiamo a creare un altro gruppo di sicurezza che chiamerò PIM-Test-Acesso-Admin-Server

Questo gruppo conterrà gli utenti che potranno richiedere di diventare membri del gruppo PIM-Test eseguendo la richiesta che andremo a configurare in seguito.

Andiamo ora a configurare chi può richiedere tramite una richiesta al PIM di diventare membro del gruppo PIM-TEST

Modificare le impostazioni del PIM

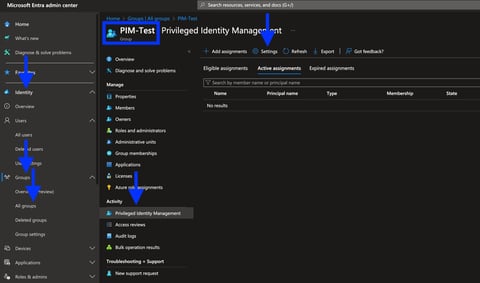

Dal portale di Microsoft Entra admin center andiamo su Identity > Groups > All Groups e cerchiamo il gruppo PIM-Test

Una volta selezionato andiamo nella sezione Privileged Identity > Settings

Andiamo a modificare ora chi potrà richiedere tramite PIM di diventare membro del gruppo

Clicchiamo su Member e poi andiamo su Edit

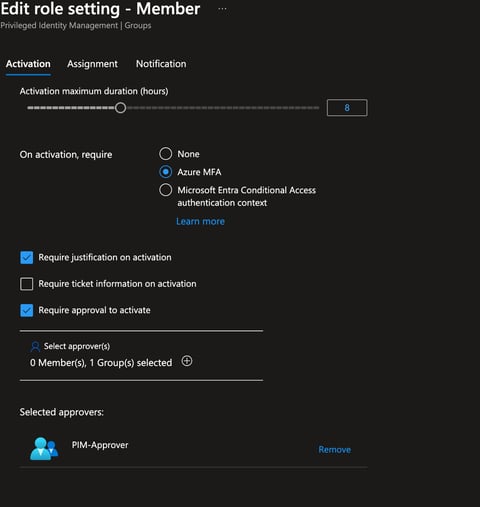

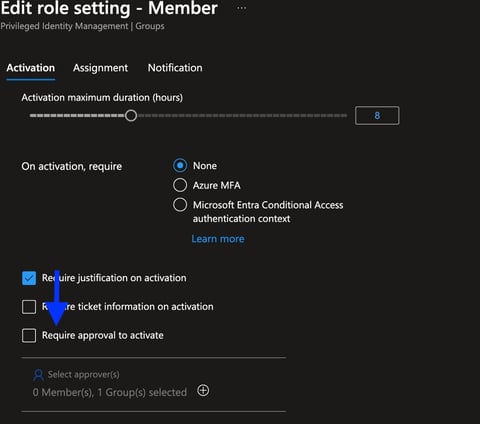

Andiamo ora a configurare ora la parte di Activation

Activation maximum duration (hours)

Durata massima attivazione (Questo valore può essere compreso tra 1 e 24 ore)

On activation, require

None - Agli utenti potrebbe non essere richiesta l'autenticazione a più fattori se si sono autenticati con credenziali forti o se hanno fornito l'autenticazione a più fattori in precedenza nella sessione

Azure MFA - È possibile richiedere agli utenti eleggibili di dimostrare la propria identità utilizzando la funzione di autenticazione a più fattori di Microsoft Entra ID prima che possano attivarsi.

L'autenticazione a più fattori aiuta a proteggere l'accesso ai dati e alle applicazioni. Fornisce un ulteriore livello di sicurezza utilizzando una seconda forma di autenticazione.

Microsoft Entra Conditional Access authentication context - se l'obiettivo è garantire che gli utenti debbano fornire un'autenticazione più "forte" è possibile richiedere il contesto di autenticazione Microsoft Entra Conditional Access (ad esempio usando una Passwordless Authentication)

Require justification on activation

È possibile richiedere agli utenti di inserire una giustificazione aziendale quando attivano l'assegnazione idonea.

Require ticket information on activation

È possibile richiedere agli utenti di inserire un riferimento ad un ticket di assistenza quando attivano l'assegnazione.

Require approval to activate

È possibile richiedere l'approvazione per l'attivazione di un'assegnazione idonea. L'approvatore non deve essere necessariamente un membro del gruppo o un proprietario. Quando si utilizza questa opzione, è necessario selezionare almeno un approvatore. Si consiglia di selezionare almeno due approvatori o un gruppo.Non esistono approvatori predefiniti.

Nel mio caso imposterò:

Activation maximum duration (hours) - 8

On activation, require - Azure MFA

Require justification on activation - ☑️

Require approval to activate - ☑️ - Ho creato un gruppo di sicurezza che ho chiamato PIM-Approver

Ora configuriamo la parte Assignment

Allow permanent eligible assignment + Allow permanent active assignment: Si noti che l'assegnazione permanente sia per l'assegnazione "Eligible" che per l'assegnazione "Active" è disattivata per impostazione predefinita e suggerisco vivamente di mantenerla tale.

Preferisco assegnare i ruoli idonei per 6 o 12 mesi alla volta (anche per gli amministratori IT interni), per assicurarmi che l'accesso venga rimosso se non viene rinnovato.

Gli utenti potranno richiedere il rinnovo dell'assegnazione 14 giorni prima della scadenza, quindi non dovrete preoccuparvi di tenerne traccia per conto loro.

La durata dev' essere decisa da voi stessi. Gli incarichi attivi rompono la componente "Just in Time" di PIM, quindi normalmente non uso questa funzione.

Require Azure Multi-Factor Authentication on active assignment: come per la parte Activation forza l'autenticazione MFA anche per l'approvatore

Require justification on active assignment: L'approvatore dovrà inserire una giustificazione sull'approvazione della richiesta.

Nel mio caso imposterò solamente:

Require Azure Multi-Factor Authentication on active assignment - ☑️

Require justification on activation - ☑️

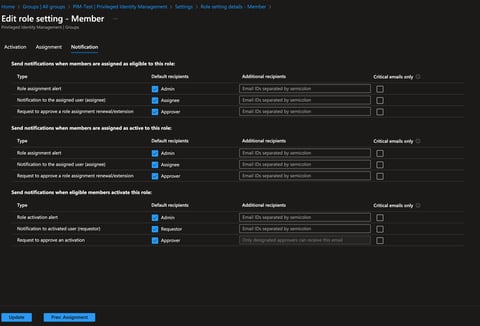

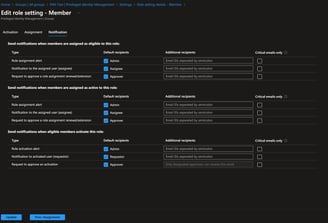

Ora configuriamo la parte Notification

In questa sezione potremmo andare a configurare le notifiche per le seguenti azioni:

Invio di notifiche quando i membri sono assegnati come idonei a questo ruolo

Invio di notifiche quando i membri sono assegnati come attivi a questo ruolo

Invia notifiche quando i membri idonei attivano questo ruolo

Nel mio caso userò le impostazioni così come sono.

I membri del gruppo PIM-Approver riceveranno:

Una mail per Approvare o meno la richiesta

Una mail con la conferma di Approvazione

L'utente che richiederà l'approvazione riceverà:

Una mail che la richiesta è stata approvata

Una mail che ora fà parte come membro del gruppo

In questo link troverete tutte le informazioni aggiuntive per configurare in base alle vostre esigenze questa sezione.

Clicchiamo su Update per salvare la nostra configurazione e renderla attiva

Configuriamo ora chi potrà richiedere di diventare membro del gruppo PIM-Test

Andremo a configurare come "eleggibile" il gruppo PIM-Test-Acesso-Admin-Server creato in precedenza.

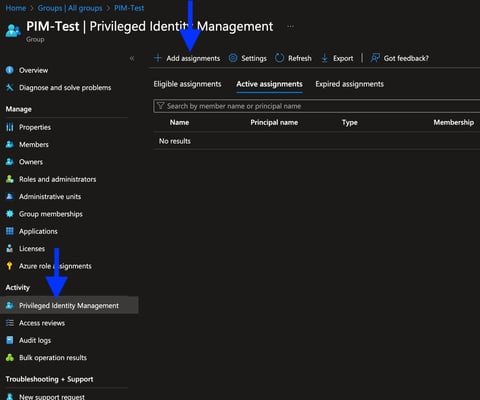

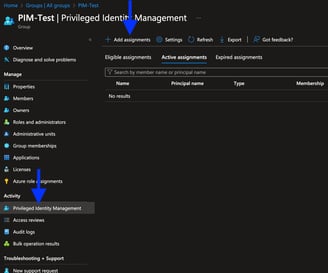

Dal portale di Microsoft Entra admin center andiamo su Identity > Groups > All Groups e cerchiamo il gruppo PIM-Test

Una volta selezionato andiamo nella sezione Privileged Identity > Add Assignments

Selezioniamo Member nella sezione Select role e nella sezione Select member(s) aggiungiamo il gruppo PIM-Test-Acesso-Admin-Server

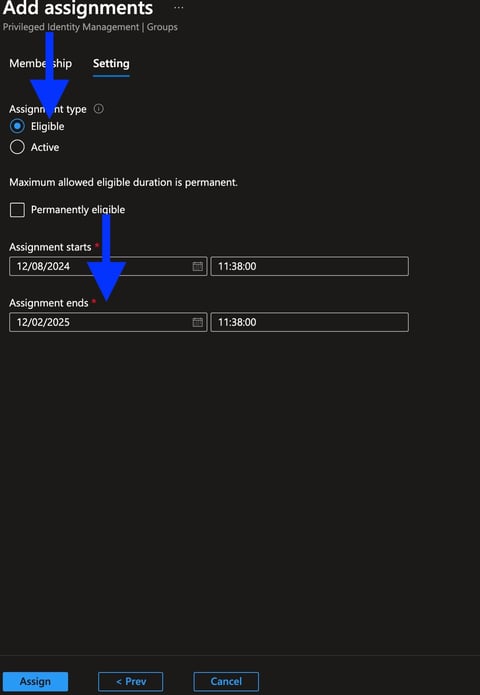

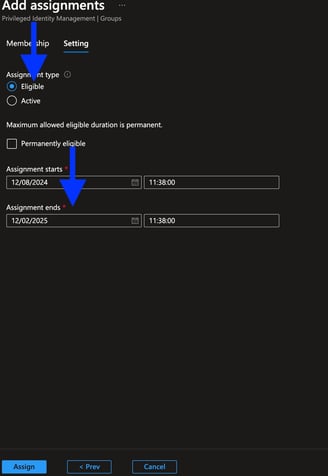

Definiamo ora

Assignment type: Eligible

Assignment starts: il periodo di tempo in cui l'utente potrà richiedere di diventare membro del gruppo (la durata massima è di 1 anno)

Clicchiamo su Assign così da attivare la configurazione

Andiamo ora a vedere cosa succede quando l'utente Utente.Prova, che fà parte del gruppo PIM-Test-Acesso-Admin-Server, esegue una richiesta tramite PIM per diventare membro del gruppo PIM-Test

Eseguire l'accesso sul portale https://aka.ms/pim con nome utente e password

Nella sezione Gruppi > Assegnazioni idonee ci sarà la possibilità di attivare il ruolo di Member tramite la sezione Azione > Attiva

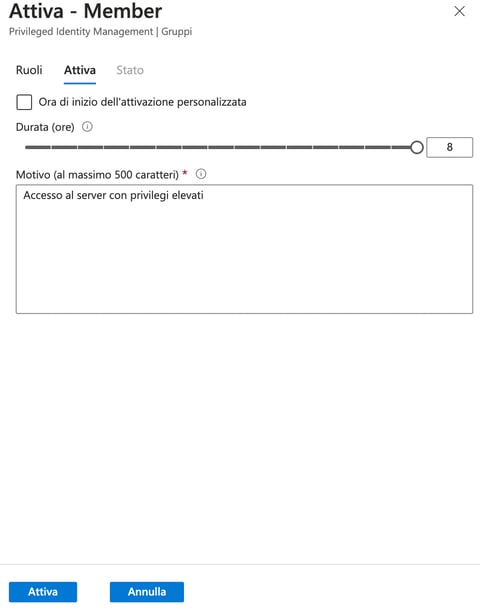

Una volta cliccato su Attiva verrà richiesto una giustificazione e la durata

Come precedentemente impostato la durata massima è di 8 ore e la giustificazione è obbligatoria.

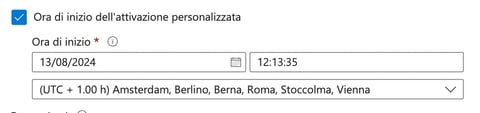

Sarà possibile anche impostare una dataora personalizzata

Quando abbiamo selezionato tutto, clicchiamo su Attiva

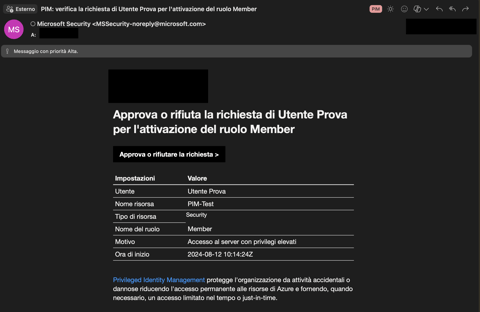

Partirà ora l'iter di approvazione verso i membri del gruppo PIM-Approver

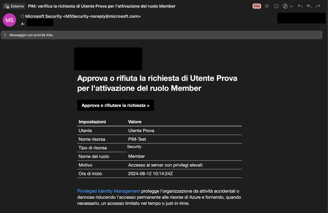

I membri riceveranno la seguente mail e dovranno cliccare su Approva o rifiutare la richiesta

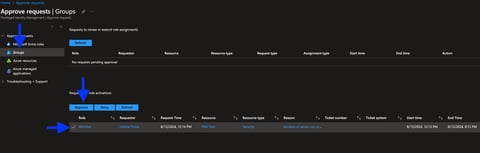

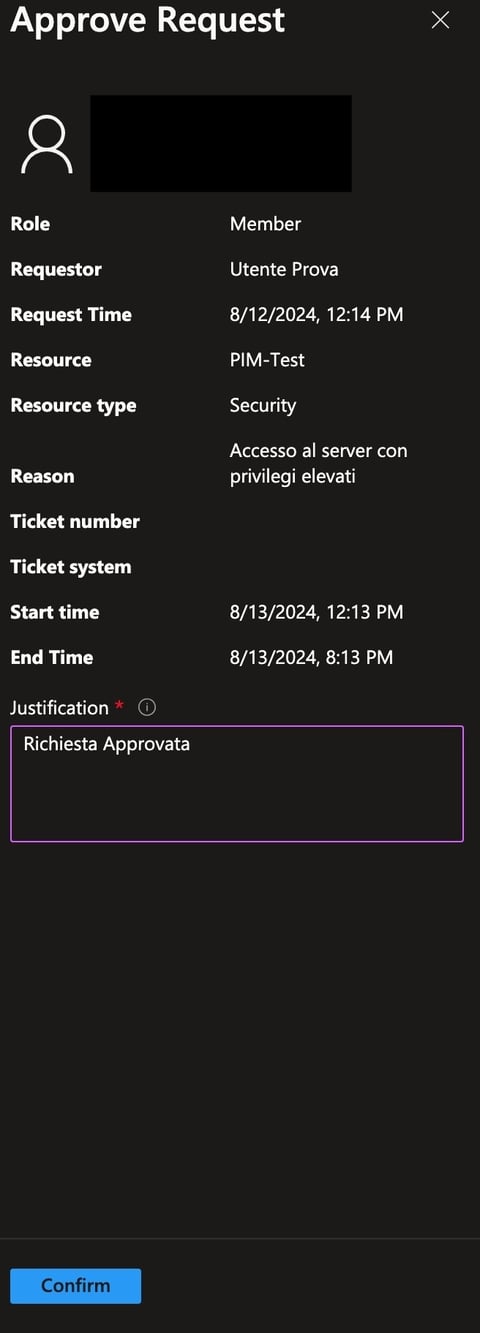

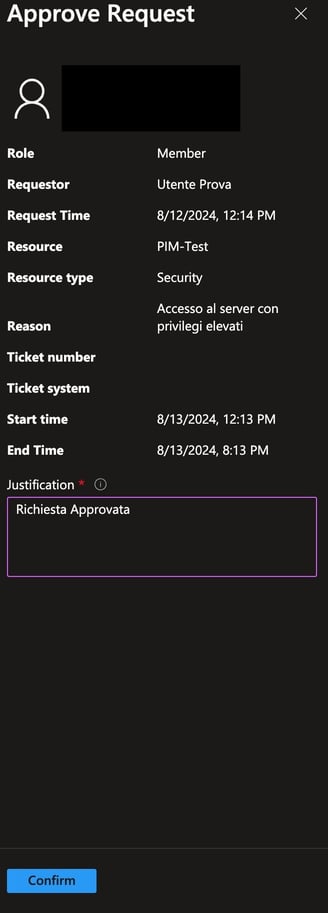

Verranno reindirizzati al portale del Privileged Identity Management dove potranno approvare la richiesta selezionandola e cliccando su Approve

e inserendo una Justification

Clicchiamo su Confirm per concludere l'approvazione.

In tutto l'inter verranno sia il richiedente che il gruppo approvatori riceveranno le mail configurate precedentemente nella sezione Notification

Ora l'utente Utente.Prova sarà membro del gruppo PIM-Test fino al termine delle ore configurate per poi essere rimosso automaticamente.

Note

Approvazione

Abbiamo visto l'esempio con approvazione tramite un flusso; se non abbiamo necessità di un approvazione basterà ,in fase di configurazione, non selezionare Require approval to activate così da rendere ogni richiesta "autoapprovata"

Richiesta MFA

Supponiamo che l'utente abbia già completato MFA durante l'accesso iniziale al cloud Microsoft (Azure Portal/Office 365, app di terze parti, ecc.).

In questo caso, le informazioni vengono archiviate nei cookie ESTSAUTH.

Quando l'utente accede al servizio PIM per eseguire la richiesta di diventare membro del gruppo, il token di accesso viene acquisito silenziosamente tramite questi cookie.

Il token di accesso viene quindi passato come token nella fase di richiesta al PIM

Quindi, anche se specificato in fase di configurazione il parametro On activation, require - Azure MFA, non verrà richiesta la verifica se già soddisfatta in precedenza.

Per fare in modo di richiederla nuovamente oppure richiedere un autenticazione ancora più sicura è consigliato, come già detto precedentemente, configurare Microsoft Entra Conditional Access authentication context.

Farò un approfondimento nel prossimo articolo così da configurare e aggiungere un ulteriore fattore di sicurezza quando andiamo a richiedere l'accesso ad un gruppo o all'assegnazione di un ruolo dedicato.

Conclusioni

Il Privileged Identity Management è uno strumento essenziale per le organizzazioni che desiderano migliorare la sicurezza e la gestione degli accessi privilegiati.

Con le sue funzionalità avanzate, il PIM aiuta a ridurre i rischi associati agli accessi non autorizzati e a garantire che solo gli utenti necessari abbiano accesso alle risorse critiche.