Requisito MFA Obbligatorio per l’Accesso ai Siti e agli Strumenti di Azure

La decisione di Microsoft di imporre l’autenticazione multifattoriale (MFA) per l’accesso alle proprietà di Azure ha generato una certa confusione. L’annuncio originale del 14 maggio 2024 ha lasciato intendere che qualsiasi accesso ad Azure AD (Entra ID) avrebbe richiesto MFA, causando preoccupazioni tra gli utenti. Questo articolo chiarisce i dettagli e le implicazioni di questa nuova politica.

Michele Ariis

8/19/20244 min read

Dettagli dell’implementazione

Una delle azioni principali della Secure Future Initiative (SFI) di Microsoft è assicurare che gli account Azure siano protetti con un’autenticazione multifattoriale (MFA) e gestiti in modo sicuro. In parole semplici, ci sono ancora troppi account non protetti che attirano gli hacker. L’MFA potrebbe prevenire circa il 90% degli attacchi o rallentare significativamente i malintenzionati.

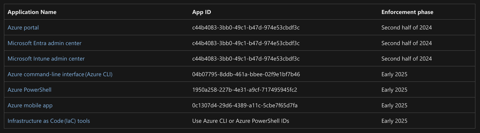

A partire dal 15 ottobre 2024, Microsoft richiederà MFA per l’accesso a specifiche proprietà del cloud di Azure, tra cui il centro di amministrazione di Entra, il portale di Azure e il centro di amministrazione di Intune, inclusi servizi come Windows 365 Cloud PC.

La fase 2 dell’implementazione, prevista per l’inizio del 2025, estenderà il requisito a strumenti come Azure CLI, Azure PowerShell e gli strumenti Infrastructure as Code (IaC).

Chi è Interessato?

Amministratori: Gli amministratori che accedono ai portali di gestione di Azure saranno i principali interessati dal requisito MFA.

Utenti Normali: Gli utenti normali non saranno generalmente interessati, a meno che non accedano a Windows 365 Cloud PC.

Tenant di Microsoft 365: I tenant che utilizzano le impostazioni predefinite di sicurezza o le policy di accesso condizionale probabilmente già richiedono MFA per le connessioni ai portali amministrativi.

Eccezioni e Considerazioni

Identità del Carico di Lavoro: Le identità gestite utilizzate con Azure Automation non sono interessate dal requisito MFA. Tuttavia, i runbook che utilizzano credenziali utente potrebbero necessitare di modifiche.

Account Break Glass: Questi account, utilizzati in situazioni di emergenza, dovranno essere aggiornati per includere un metodo di autenticazione MFA forte, come FIDO2 o certificati.

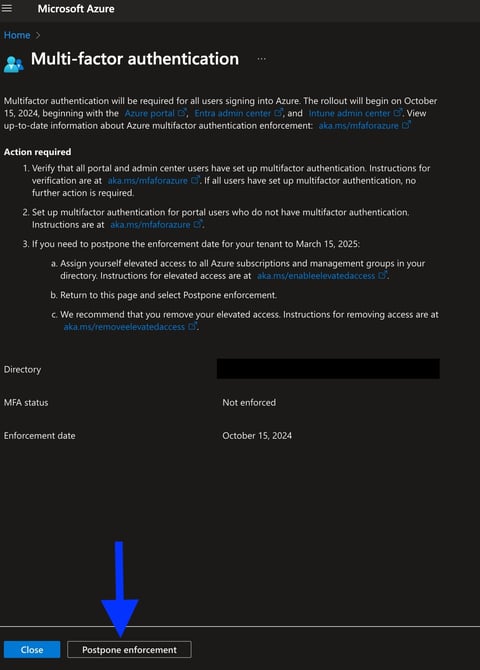

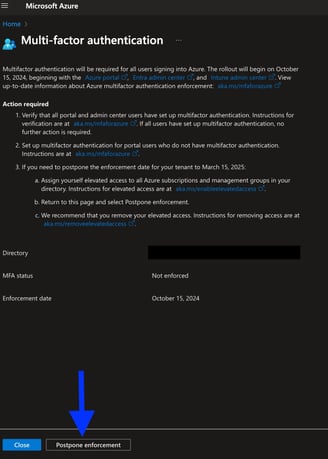

Richiesta di Rinvio

Microsoft concede un periodo di tolleranza ai tenant che necessitano di tempo extra per conformarsi al nuovo requisito. Le organizzazioni che utilizzano soluzioni MFA non Microsoft possono richiedere un rinvio utilizzando il modulo fornito nel post di notifica del centro messaggi.

Tra il 15/08/2024 e il 15/10/2024, gli amministratori globali dal seguente link

https://aka.ms/managemfaforazure

possono posticipare la data di inizio per il loro tenant al 15/03/2025

Strumento di Supporto

Microsoft ha rilasciato il cmdlet Export-MsIdAzureMfaReport del modulo MSIdentityTools PowerShell per aiutare gli amministratori a identificare gli account che potrebbero essere interessati dal requisito MFA. Questo cmdlet esporta l’elenco degli utenti che hanno effettuato l’accesso ai portali di Azure negli ultimi 30 giorni, fornendo informazioni utili per la conformità.

Avviamo il client PowerShell con i seguenti ruolipermessi:

Ruolo Microsoft Entra richiesto: Lettore globale

Ambiti di autorizzazione richiesti: Directory.Read.All , AuditLog.Read.All , UserAuthenticationMethod.Read.All

ed eseguiamo i seguenti comandi:

Install-Module -Name MSIdentityTools

Connect-MgGraph -Scopes Directory.Read.All, AuditLog.Read.All, UserAuthenticationMethod.Read.All

Export-MsIdAzureMfaReport .report.xlsx (nel mio caso il file verrà generato in c:)

Verrà generato un file che vi aiuterà a capire gli account che avranno un impatto e dovranno essere sistemati

Nel mio caso tutti gli account non necessitano di interventi in quanto già conformi (colonna MFA Status)

Nel caso MFA non fosse abilitato verrebbe segnalato con una X rossa - qui sotto la descrizione

✅ Compatibile con MFA + Accesso con MFA : l'utente ha metodi di autenticazione MFA registrati e ha effettuato almeno una volta l'accesso ad Azure tramite MFA.

✅ Compatibile con MFA : l'utente ha metodi di autenticazione MFA registrati ma ha sempre effettuato l'accesso ad Azure utilizzando l'autenticazione a fattore singolo.

❌ Non abilitato a MFA : l'utente non ha ancora registrato un metodo di autenticazione a più fattori e non ha effettuato l'accesso ad Azure tramite MFA.

Conclusione

L’obbligo di MFA per Azure è un passo importante verso una maggiore sicurezza informatica. Sebbene possa richiedere un po’ di tempo e sforzo per implementare correttamente l’MFA, i benefici in termini di sicurezza e protezione dei dati sono inestimabili. Gli amministratori devono assicurarsi di aggiornare le loro pratiche di sicurezza per conformarsi a questo nuovo requisito e proteggere meglio i loro sistemi.

Consiglio

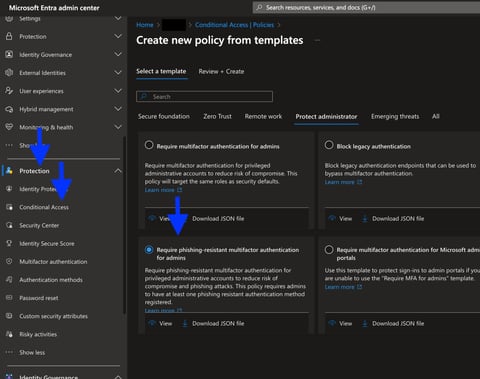

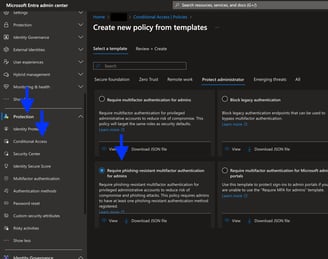

Non è necessario aspettare fino al giorno stabilito. Gli amministratori con licenze Entra ID P1 o P2 possono abilitare facilmente l’autenticazione multifattoriale (MFA) tramite Accesso Condizionale.

Microsoft ha reso il processo semplice fornendo un modello che può essere attivato con pochi clic (vedi immagine sotto); prima di implementarla magari impostatela come "report-only" così da verificare tramite Insights and reporting l'impatto sugli utenti e intervenire prima della sua attivazione.

Raccomando vivamente di proteggere la gestione di Azure imponendo un’autenticazione forte e resistente al phishing per tutti gli amministratori.